Wir treffen uns mal wieder um eine Folge von Radio (In)Security aufzunehmen. Tobias kommt am Anfang etwas ins erzählen, wie er im Moment sein Projekt Shellshocked Radio betreibt und was er daraus gewinnt.

Später kommt er auf eine Sendung von Jung & Naiv zu sprechen. Dort war der Bundesbeauftragte für den Datenschutz und die Informationsfreiheit, Ulrich Kelber, zu Gast. Tobias war von dessen Kompetenz und vom Gespräch im Allgemeinen beeindruckt.

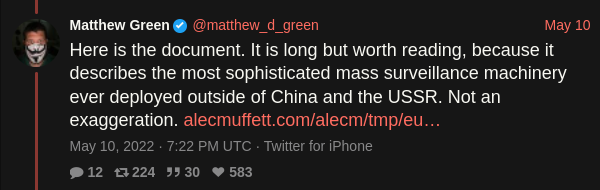

Im zweiten Teil des Gesprächs kommen wir auf eine Initiative, die der Kryptograph Matthew Green als die am höchsten entwickelste Massenüberwachungstechnologie außerhalb von China und der UdSSR bezeichnet hat:

In der Kurzversion wird das als Chatkontrolle bezeichnet. Der korrekte Entwurf der Verordnung heißt

Verordnung zur Festlegung von Vorschriften für die Prävention und Bekämpfung des sexuellen Missbrauchs von Kindern oder

https://eur-lex.europa.eu/legal-content/DE/TXT/?uri=COM%3A2022%3A209%3AFIN

Proposal for a REGULATION OF THE EUROPEAN PARLIAMENT AND OF THE COUNCIL laying down rules to prevent and combat child sexual abuse

Mit dieser Verordnung sollen insbesondere Anbieter von verschlüsselten Messengern gezwungen werden, die Chats nach bestimmten Nachrichten zu durchsuchen. Wir sprechen im Podcast über diese Ideen und versuchen einige der Gefahren aufzuzeigen. Insgesamt entsteht damit eine sehr große Gefahr für den Datenschutz und das Fernmeldegeheimnis. Daher gibt es schon jetzt großen Widerstand gegen den Entwurf. Lasst uns diesen Widerstand weiter aufrecht erhalten!

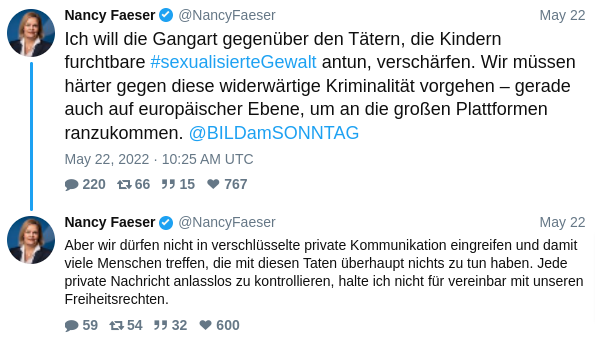

Besonders interessant ist in dem Zusammenhang die Äußerung der Bundesinnenminiterin, Nancy Faeser:

Sie weicht hier von der bisherigen Linie ihrer Vorgänger ab und verurteilt klar den Eingriff in die private Kommunikation.

Shownotes

- Auslegungssache 62: Massenüberwachung mit „Chatkontrolle“?

- LNP430 Die größte Koalition aller Zeiten

- Spektrum: Lesen Whatsapp und Co bald wieder mit?

- „Vielen Dank, Ihre Post ist unbedenklich“

- CCC: EU-Kommission will alle Chatnachrichten durchleuchten

- Webseite von Patrick Breyer zur Chatkontrolle

- Statement Digitalminister Dr. Volker Wissing zur Chatkontrolle

- Justizminister Marco Buschmann: „Eine generelle flächendeckende Überwachungsmaßnahme privater Korrespondenz gerade auch im digitalen Raum lehnt mein Haus ab“