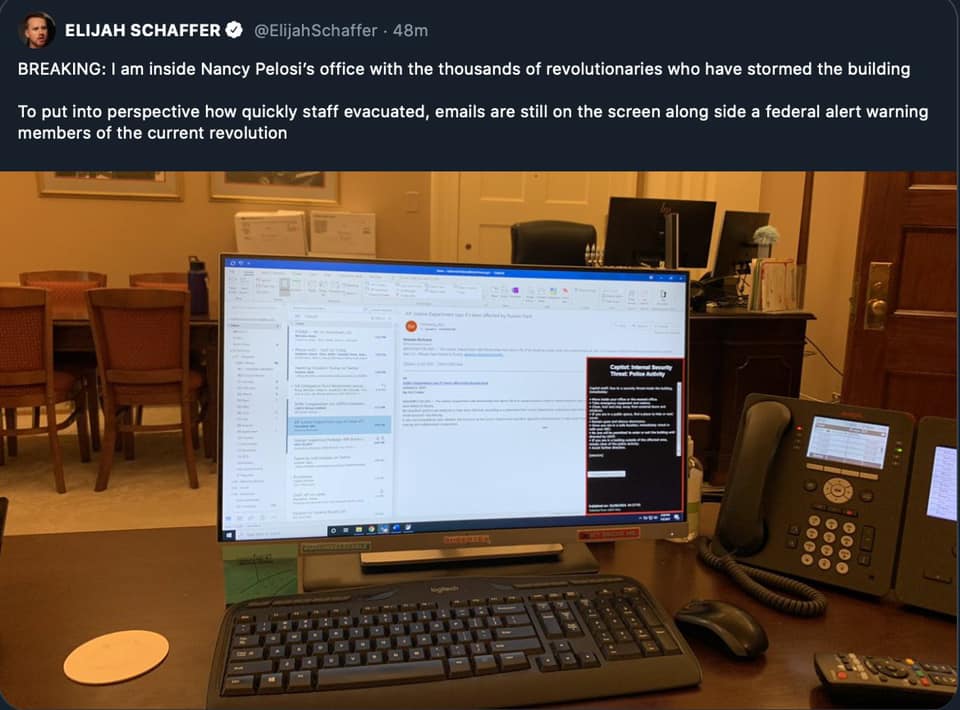

Am 6. Januar 2021 drang ein gewaltsamer Mob in das Kapitol, den Sitz des US-Kongresses, ein. Sie stießen in die Räume der Abgeordneten vor, waren im Plenarsaal des Senats und sicher in einigen anderen Räumen. Die Eindringlinge fanden vermutlich viele offene Schränke, Unterlagen wie auch ungesperrte Computer vor. Politisch wird der Vorgang von anderer Seite bewertet. Aber was heißt das aus Sicht der IT- und Computer-Sicherheit?

Bei den Überlegungen muss man sich klar machen, dass der Angriff nicht überraschend oder spontan war. Vielmehr gab es eine Demonstration, wo viele Leute zusammen trafen und in den diversen Kanälen wurde für bestimmte Aktionen getrommelt. Selbst Donald Trump hatte vorher angekündigt, dass es wild werden wird. Das T-Shirt des Herrn auf der rechten Seite spricht hier auch eine deutliche Sprache.

Damit muss man davon ausgehen, dass hier Leute unter den Eindringlingen waren, die sich speziell darauf vorbereitet haben. Im einfachsten Fall hatten die Leute einen Satz von USB-Sticks oder Festplatten einstecken und haben sich Kopien von allem gemacht, was denen unter die Finger kam. Das heißt, beliebige Dateien können sich jetzt in deren Händen befinden. Weiterhin gibt es die Unart, Zugangsdaten an den Bildschirm zu kleben, unter die Schreibtischunterlage zu kleben etc. Bei allen, die dies gemacht haben (Angestellte, Abgeordnete und generell alle mit einem Zugang), muss man davon ausgehen, dass die Zugänge kompromittiert sind.

Natürlich ist damit nicht Schluss. Denn auch aktive Angriffe sind denkbar. Gerade bei den offenen Rechnern hätten Angreifer Schadsoftware einspielen können, die Tastatureingaben ausliest, Festplatteninhalte überträgt oder sich von dort aus ins interne Netz weitergräbt. Auch der Einbau von Keyloggern, Kameras, Mikrofonen etc. ist denkbar.

Nach den Angaben des United States House Permanent Select Committee on Intelligence können die Leute im Kapitol nur auf nicht eingestufte, quasi öffentliche Dokumente zugreifen. Für den Zugriff auf Geheimdokumente gibt es ein abgesichertes so genanntes Sensitive Compartmented Information Facility (SCIF). Nach den derzeitigen Erkenntnissen drang dort niemand ein.

Alles anderes muss aus meiner Sicht als kompromittiert angesehen werden und als Sicherheitsvorfall, ggf. sogar als Notfall behandelt werden.

Was wäre zu tun? Die Auswirkungen sind massiv. Aus meiner Sicht liegen folgende Schritte nahe:

- Automatisches Ausloggen aller Personen von allen Systemen

Dies verhindert, dass Leute mit geklauten Geräten auf Ressourcen zugreifen können, falls die noch eingeloggt sind. Dies hätte sofort beim Eindringen in die Gebäude passieren sollen. - Sperrung aller Zugänge und Neuvergabe von Zugangsdaten

Man muss davon ausgehen, dass Passwörter und andere Zugangsdaten abgeflossen sind. Gegebenenfalls wurden Handys geklaut, die manchmal als zweiter Faktor beim Login gelten. Daher muss jeder Zugang gesperrt und erneuert werden. - Erneuerung der Hardware

Jeder einzelne Hardware-Baustein kann kompromittiert sein. Das fängt bei der Verkabelung an, geht über Router, Switche, WLAN-Access-Points, Telefonanlagen, Kopierer, Drucker, Scanner bis hin zu den persönlichen Geräten der Leute. - Schulung und Aufklärung der Personen

Unter Umständen versuchen die Angreifer ihr Wissen in den nächsten Tagen und Wochen auszunutzen. Das heißt, eventuell versuchen die mittels Social Engineering das Wissen auszuweiten und in die Systeme einzudringen. Daher müssen die Leute im Kapitol über diese Risiken aufgeklärt werden und denen mitgeteilt werden, was sie zu tun haben. Hier braucht es dann auch eine funktionierende Meldekette, um alle anderen zu informieren und zu schützen.

Daneben lassen sich eine ganze weiterer Maßnahmen denken. Insbesondere unter dem Hintergrund, dass der Kongress sicher auch Ziel von Geheimdiensten ist und auch Agenten unter den Angreifern waren, müsste man vermutlich nach Abhörgeräten suchen.

Insgesamt ist das ein massiver Sicherheitsvorfall und verlangt nach vielfältigen Maßnahmen.