Im YouTube-Kanal von Simplicissimus erschien ein sehr schönes Erklär-Video zum Mirai-Netzwerk. Damit wurden dDoS-Angriffe gegen verschiedene Server gefahren und es sorgte dafür, dass 2016 einige große Internetdienste ausfielen.

Kategorie: Allgemein

Linksammlung zur Luca-App

Wie in der Sendung RIS45: Reboot-Versuch versprochen, gibt es unten einige Links zur Luca-App. Viel Spaß beim Surfen!

Das Original der Auflistung liegt bei https://n.jo-so.de/LucaLinks.

Code

Medien

Zeitung

17. Februar 2021

1. März 2021

12. März 2021

21. März 2021

31. März 2021

1. April 2021

4. April 2021

6. April 2021

- Netzpolitik: Schlüsselanhänger mit Folgen

- t3n: Kritik an Luca-App: QR-Codes lassen sich leicht auslesen und missbrauchen

7. April 2021

- Tagesschau: Druck auf Luca-App wächst

- golem: Luca-App ermöglicht Check-ins von beliebigen Orten aus

- taz: „Wir brauchen die App nicht“

- Virtuelle Corona-Party beendet (Party mit 614.000 Gästen)

8. April 2021

9. April 2021

- Telepolis: Wenn Politik sich ins Security-Theater flüchtet

- Tagesspiegel: Berlins Datenschutzbeauftragte warnt vor Luca-App

- NDR: Kontaktverfolgung: Auch Hamburg setzt auf die Luca-App

12. April 2021

13. April 2021

- Zeit: Sicherheitslücke nährt weitere Zweifel an Luca-System

- Luca-App: CCC fordert Bundesnotbremse

- SZ: “Luca” und das Problem mit den Schlüsselanhängern

14. April 2021

- Tagesspiegel: Berliner Senat hält an Luca-App fest

- NDR: Streit um Luca-App: Konkurrenz sieht Bruch des Vergaberechts

- WDR: Luca-App: Schwere Sicherheitslücke in den Schlüsselanhängern

16. April 2021

- SVZ: Luca App wegen Personalmangel bisher nicht geprüft

- SHZ: Gastronom klagt über Luca-App: Anwendung erfasst Kontakte, die es nie gab

17. April 2021

- ButenUnBinnen: Nach massiver Kritik: Warum Bremen die Luca-App trotzdem nutzen will

- Volksstimme: Sachsen-Anhalts Ämter fürchten Datenflut durch Luca-App

19. April 2021

- Merkur: Corona-Chaos bei Ikea: App-Zwang im Möbelhaus – Kunden sauer: „Dann sitz‘ ich lieber auf Bananenkisten“

- NDR: Schleswig-Holsteins Datenschutzbeauftragte kritisiert Luca-App

- Telepolis: CEO der Luca-App im “Kampf gegen Windmühlen”

- Spiegel: IT-Sicherheitsbehörde prüft Luca-App

20. April 2021

- Telepolis: Luca-App: Hilfe oder Belastung von Gesundheitsämtern?

- taz: Sicher ist anders

- Netzpolitik: Mehr als 20 Millionen Euro für Luca

21. April 2021

23. April 2021

- DigitalCourage: Warum die „Smudo-App“ gar nicht fantastisch ist

- c’t Magazin: Luca first, Bedenken second: Pandemiebekämpfung mit lückenhafter Software

Podcasts

- LNP387 Magisches Denken

- LNP388 Guttenberg Public License

- LNP389 Spaßbremse in Zeiten der Not

- Rechtsbelehrung: Luca – Eine App, viele Desaster – Rechtsbelehrung 90

- She likes tech: #22 Luca vs. Datenschutz

- YouTube: Luca contact tracing – Wie Datenschutz und Security versagen

- Wochendämmerung: Die Luca-App ist eigentlich eine gute Idee, aber… Ralf Rottmann über smarte Kontaktverfolgung

- Chaosradio Freiburg 0x49

- StZ Feierabend: Daten gegen Virus: Wie gefährlich ist die Luca App?

- Kontakt-Nachverfolgung in der Corona-Pandemie: Datenschutz bleibt ein Grundrecht

Radio

- DLF: Chaos Computer Club hält Kritik an Luca-App aufrecht

- Chaos Computer Club: Kritik an der luca-App

- Wirrwarr um Corona-Daten und Luca-App

IFG-Anfragen bzw. Dokumente von Aufsichtsbehörden

- Alle Anfragen mit dem Suchbegriff “luca”

- Unterlagen zur Prüfung der luca-App an das LfDI BW

- Unterlagen zur Prüfung der luca-App an das TLfDI

- Stellungnahme des LfDI Baden-Württemberg zur App “Luca”

- Datenschutzrechtliche Bewertung der App “Luca” an das LfDI MV

- Stellungnahme der Konferenz der unabhängigen Datenschutzaufsichtsbehörden des Bundes und der Länder vom 26.03.2021

Weitere Dokumente

- Evaluation der Testphase in Weimar

- Offener Brief des CCCFR: Nutzung der Luca App bedenklich

- Preliminary Analysis of Potential Harms in the Luca Tracing System

- Tracking of unique mobile devices and check-in locations from operator perspective of LucaApp backend

- Corona-Landesverordnung Mecklenburg-Vorpommern

Die verpflichtende Dokumentation zur Kontaktnachverfolgung soll in elektronischer Form landeseinheitlich mittels LUCA-App erfolgen.

Für die Kontaktnachverfolgung muss zwingend die Luca-App genutzt werden.

Verschiedenes

- Gesundheitsämter, die mit Luca arbeiten

- lucifer – Wenn luca zum Teufel geht

- fcklca – endlos viele Accounts erzeugen

- LucaTrack – Bewegungsprofil mit dem Schlüsselanhänger

- Lucia – erzeugt Fake-QR-Codes

- schmudo2go

- Die Luca-Lizenz (LL-ND-NC-WTF)

- luca app issue – SMS-Tan API

- Eine kleine Contact Tracing Datenforensik

- Rechtliche Einschätzung von Malte Engeler (Zusammenfassung des Threads)

Einbruch ins Kapitol

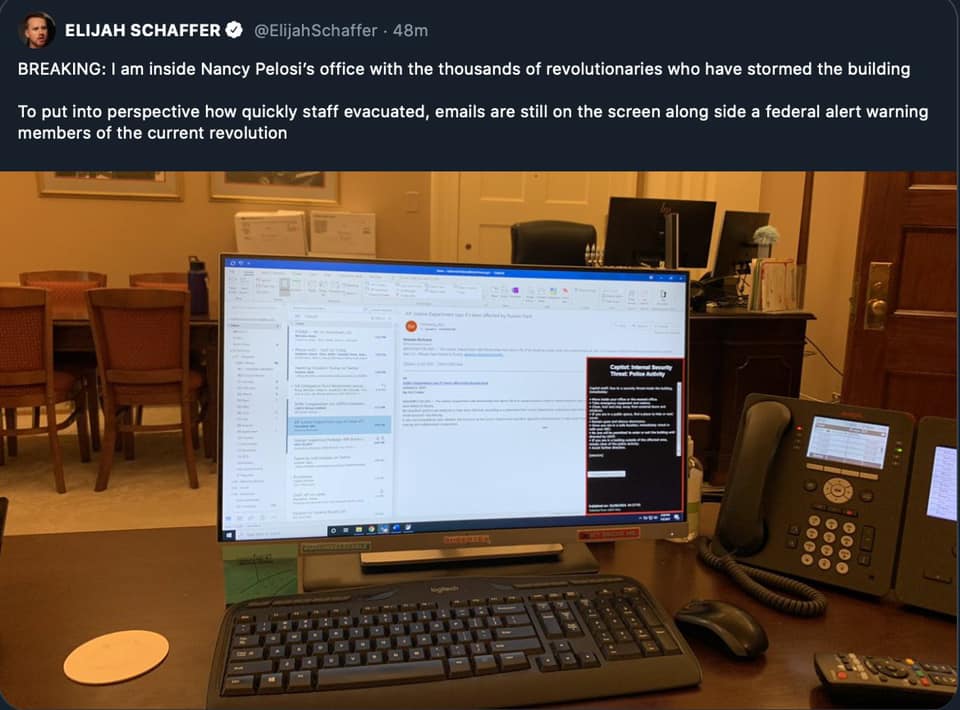

Am 6. Januar 2021 drang ein gewaltsamer Mob in das Kapitol, den Sitz des US-Kongresses, ein. Sie stießen in die Räume der Abgeordneten vor, waren im Plenarsaal des Senats und sicher in einigen anderen Räumen. Die Eindringlinge fanden vermutlich viele offene Schränke, Unterlagen wie auch ungesperrte Computer vor. Politisch wird der Vorgang von anderer Seite bewertet. Aber was heißt das aus Sicht der IT- und Computer-Sicherheit?

Bei den Überlegungen muss man sich klar machen, dass der Angriff nicht überraschend oder spontan war. Vielmehr gab es eine Demonstration, wo viele Leute zusammen trafen und in den diversen Kanälen wurde für bestimmte Aktionen getrommelt. Selbst Donald Trump hatte vorher angekündigt, dass es wild werden wird. Das T-Shirt des Herrn auf der rechten Seite spricht hier auch eine deutliche Sprache.

Damit muss man davon ausgehen, dass hier Leute unter den Eindringlingen waren, die sich speziell darauf vorbereitet haben. Im einfachsten Fall hatten die Leute einen Satz von USB-Sticks oder Festplatten einstecken und haben sich Kopien von allem gemacht, was denen unter die Finger kam. Das heißt, beliebige Dateien können sich jetzt in deren Händen befinden. Weiterhin gibt es die Unart, Zugangsdaten an den Bildschirm zu kleben, unter die Schreibtischunterlage zu kleben etc. Bei allen, die dies gemacht haben (Angestellte, Abgeordnete und generell alle mit einem Zugang), muss man davon ausgehen, dass die Zugänge kompromittiert sind.

Natürlich ist damit nicht Schluss. Denn auch aktive Angriffe sind denkbar. Gerade bei den offenen Rechnern hätten Angreifer Schadsoftware einspielen können, die Tastatureingaben ausliest, Festplatteninhalte überträgt oder sich von dort aus ins interne Netz weitergräbt. Auch der Einbau von Keyloggern, Kameras, Mikrofonen etc. ist denkbar.

Nach den Angaben des United States House Permanent Select Committee on Intelligence können die Leute im Kapitol nur auf nicht eingestufte, quasi öffentliche Dokumente zugreifen. Für den Zugriff auf Geheimdokumente gibt es ein abgesichertes so genanntes Sensitive Compartmented Information Facility (SCIF). Nach den derzeitigen Erkenntnissen drang dort niemand ein.

Alles anderes muss aus meiner Sicht als kompromittiert angesehen werden und als Sicherheitsvorfall, ggf. sogar als Notfall behandelt werden.

Was wäre zu tun? Die Auswirkungen sind massiv. Aus meiner Sicht liegen folgende Schritte nahe:

- Automatisches Ausloggen aller Personen von allen Systemen

Dies verhindert, dass Leute mit geklauten Geräten auf Ressourcen zugreifen können, falls die noch eingeloggt sind. Dies hätte sofort beim Eindringen in die Gebäude passieren sollen. - Sperrung aller Zugänge und Neuvergabe von Zugangsdaten

Man muss davon ausgehen, dass Passwörter und andere Zugangsdaten abgeflossen sind. Gegebenenfalls wurden Handys geklaut, die manchmal als zweiter Faktor beim Login gelten. Daher muss jeder Zugang gesperrt und erneuert werden. - Erneuerung der Hardware

Jeder einzelne Hardware-Baustein kann kompromittiert sein. Das fängt bei der Verkabelung an, geht über Router, Switche, WLAN-Access-Points, Telefonanlagen, Kopierer, Drucker, Scanner bis hin zu den persönlichen Geräten der Leute. - Schulung und Aufklärung der Personen

Unter Umständen versuchen die Angreifer ihr Wissen in den nächsten Tagen und Wochen auszunutzen. Das heißt, eventuell versuchen die mittels Social Engineering das Wissen auszuweiten und in die Systeme einzudringen. Daher müssen die Leute im Kapitol über diese Risiken aufgeklärt werden und denen mitgeteilt werden, was sie zu tun haben. Hier braucht es dann auch eine funktionierende Meldekette, um alle anderen zu informieren und zu schützen.

Daneben lassen sich eine ganze weiterer Maßnahmen denken. Insbesondere unter dem Hintergrund, dass der Kongress sicher auch Ziel von Geheimdiensten ist und auch Agenten unter den Angreifern waren, müsste man vermutlich nach Abhörgeräten suchen.

Insgesamt ist das ein massiver Sicherheitsvorfall und verlangt nach vielfältigen Maßnahmen.