Wir starten die Sendung mit einem Schlenker in Richtung des Social-Credit-Systems in China und anschließend erzählt Tobias von seinen Ansätzen hinsichtlich der Datensparsamkeit. Er hat dieses Thema für sich entdeckt und will zukünftig noch sparsamer mit seinen Daten umgehen.

Cloudflare ist eine Firma, die angeblich eine zweistellige Prozentzahl des weltweiten HTTP-Datenverkehrs bewältigt. Viele Angebote nutzen die Dienste von Cloudflare und ein Ausfall der Firma hat mittlerweile einen großen Einfluss. Ein Aufall wurde durch einen falschen BGP-Eintrag hervorgerufen. Wir erklären, was BGP macht und wie es dazu kommen konnte.

Danach werfen wir einen Blick auf den Heise Verlag. Dort wurden die Rechner von der Emotet-Schadsoftware befallen. Der Verlag ging sehr offen mit dem Vorfall um und so lässt sich einiges dazu erzählen.

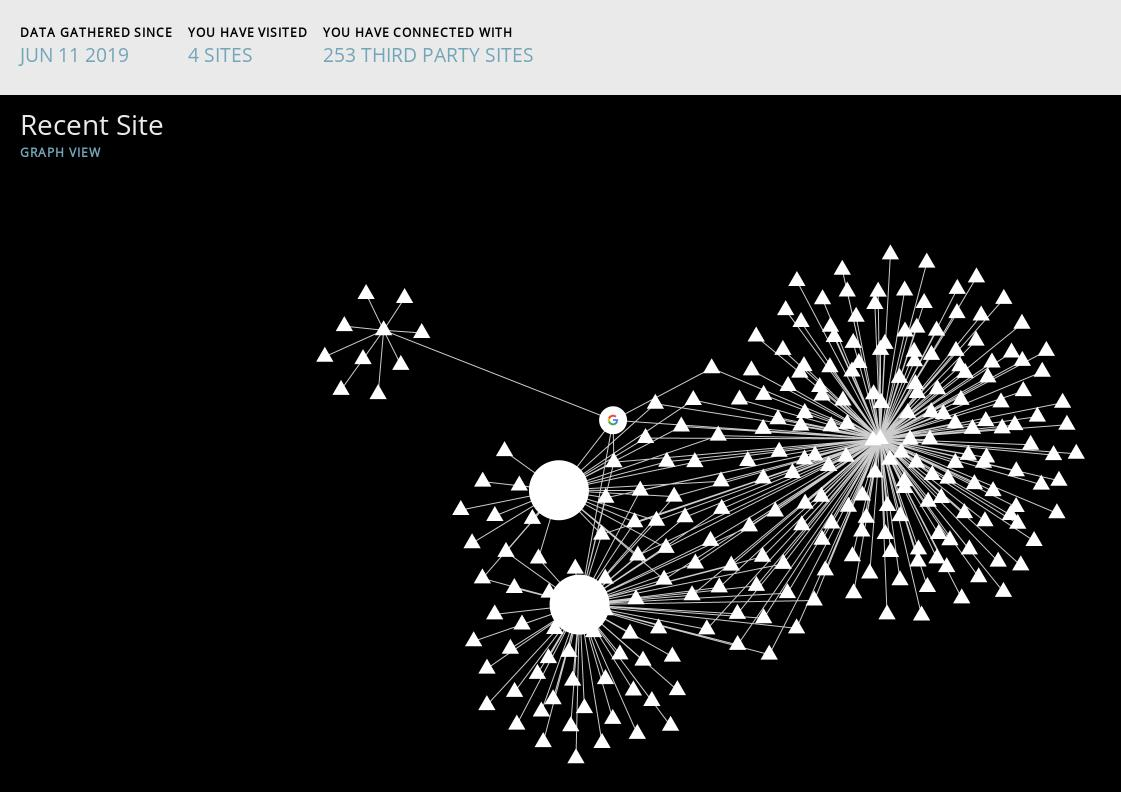

Das Beitragsbild entstammt aus den Vortragsvorbereitungen von Jens. Er suchte bei Google nach den Stichworten »Datenschutz« und »Smartphone«. Danach öffnete er die ersten fünf Treffer. Das Bild stellt die aufgerufenen Seiten und die Drittseiten dar. Das heißt, im Hintergrund wurden über 200 Seiten aufgerufen. Soweit zum Stichwort Datensparsamkeit. 😉